Server aufsetzen wie vor 20 Jahren...

tl;dr Selbstbeweihräucherung durch händischen Webserveraufbau ;) Nerd-Monolog

Nachdem ich mich die letzten Wochen kurz mit Docker beschäftigt habe, bin ich zu dem Entschluß gekommen, für mich ist das erstmal nix. Andererseits war es jetzt auch mal wieder Zeit, meinen Server im RZ auf eine neue Distribution hochzuhieven.

Bisher war es so: Vor 20 Jahren habe ich angefangen, einen eigenen Server zu betreiben, da Hoster mich bei meinem Betrieb mit Forum und Chat schnell rausgeworfen hatten. Die ersten Server kosteten für wenig Leistung recht viel. Und so habe ich dann Mitfahrer... ähm, Kunden... ähm, Patienten aufgenommen. Und weil ich nicht alles selbst machen wollte, habe ich dann SysCP (heute Froxlor) installiert. Das Gesamtpaket, damals sogar mit Mail. SSL und andere Verschlüsselung war da noch nicht bis kaum existent. Trotzdem lief es alles sauber. Nur ein einziges Mal hatte ich mir eine PHP Shell eingetreten durch ein kaputtes CMS.

Die ganzen Jahre habe ich das so durchgezogen, Froxlor rüstete auch immer weiter auf. War mir zu dem Zeitpunkt noch egal, es lief ja soweit alles. Nur irgendwann wurde Spam überhand und meine Mails wurden auch nicht mehr überall angenommen, obwohl alles richtig konfiguriert war.

Das war dann der Punkt, es ist so 12 Jahre her, wo ich meine Kundschaft dann an Google verwiesen habe, und im DNS den MX nach dorthin verbogen habe. Alles lief prima. Wobei die restlichen Patienten inzwischen auch keinen Bock mehr hatten, die Seiten zu bearbeiten. Da fast alles statisch war, habe ich den Kram dann übernommen. Bis auf einen Patienten war das auch easy.

So, und nun kam ja die Tage die Hiobsbotschaft seitens Google, die wollen für Konto mit eigener Domain nun Geld sehen. Da kam natürlich die Frage auf, ob ich mich nach langer Zeit mal wieder an einen Mailserver drantraue. Nach einigem Googlen hatte ich dann große Augen bekommen und mir gedacht: WTF? Entweder bin ich zu doof, zu schissig, oder Mailserver sind nix mehr für Hobbyhoster. Eine Anfrage hier schien das Letzte zu bestätigen. Mailtechnisch läuft es auf eine Monokultur weniger Anbieter hinaus.

Dieses habe ich nun meinen Kunden / Patienten schonend beigebracht. Einige sind sich anscheinend über den Ernst der Lage noch nicht so bewusst. Aber das soll nun nicht mehr mein Problem sein. Dafür habe ich 15 Jahre fast komplett kostenlosen Service betrieben. Also, wer meckert, fliegt...

Gleichzeitig war mal wieder Distriwechsel angesagt. Und da VSerververträge inzwischen monatlich gekündigt werden können, gleich ein Serverwechsel. Hat den Vorteil, dass man in aller Ruhe umschichten kann. Diesmal kein Image des Providers genommen sondern puristisch ein Debian Netinstall eingelegt. Dabei habe ich mich dann auch gefragt, brauche ich überhaupt noch ein Admin-Frontend wie Froxlor. Und was macht das so im Hintergrund? Ich habe mich dann mal etwas tiefer in die Funktion von Froxlor eingearbeitet und muss sagen, auch wenn es recht stabil läuft, es ist inzwischen aufgebläht und unübersichtlich geworden. Zumal es an einigen Stellen auch sehr unflexibel ist, sodass man doch wieder viel Handarbeit machen muss. Mailserver z.B. würde ich so nicht mehr nutzen wollen. Und die Unterstützung von Letsencrypt lässt auch zu wünschen übrig. Klar, wurde alles Stück für Stück angeflanscht. Wie so viele Projekte ist Froxlor ja auch eine One-Man-Show. Also ist meckern unangebracht.

Und so habe ich mich entschieden, back to the roots. Stinknormaler Webserver mit Apache2, weil ich das so gewohnt bin. Dazu die aktuelle PHP-Version und einen MariaDB-Server, weil es immer so war. ;) FTP-Server? Brauche ich nicht, geht alles mit SFTP. Jeder Kunde / Patient hat sein Verzeichnis und wird drauf festgenagelt. ufw ist auch Standard.

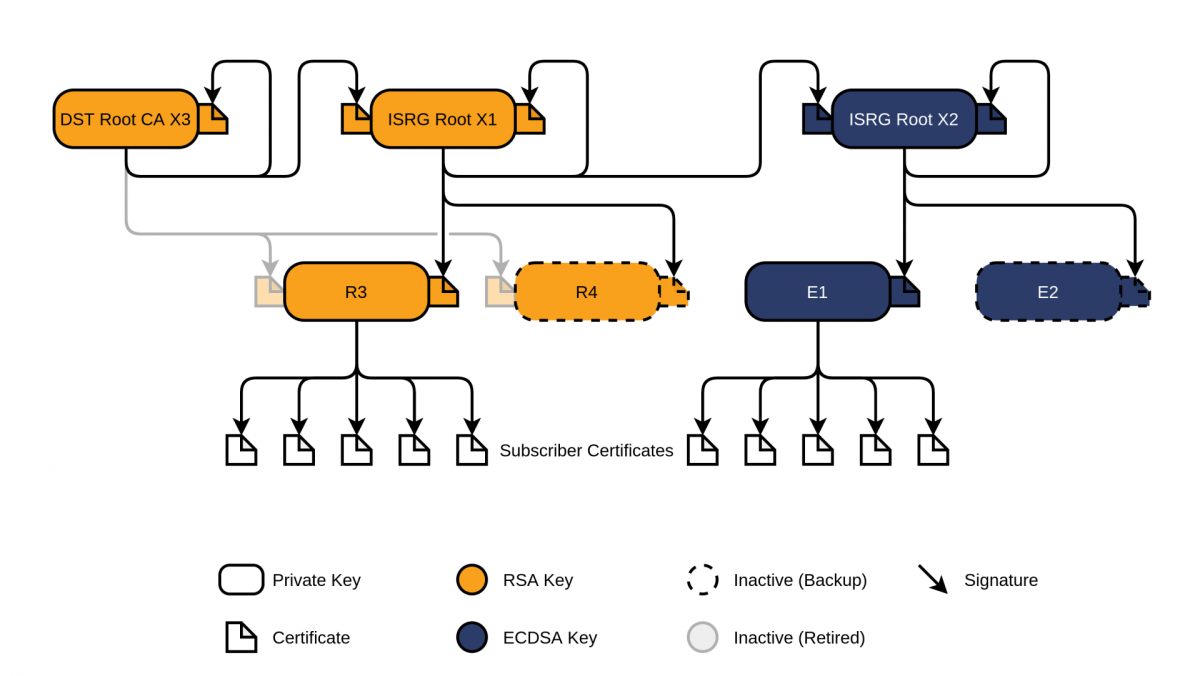

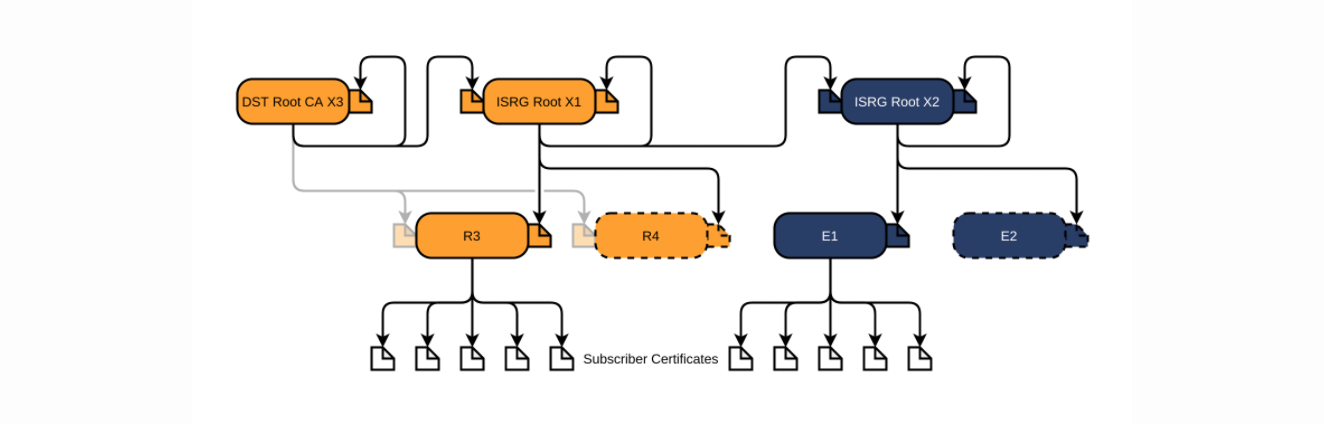

Die VHosts habe ich allesamt händisch erstellt. Letsencrypt läuft über Certbot mit API angeflanscht an meinen Domainprovider INWX. Das heisst, um die Verlängerung der Zertifikate muss ich mich nicht kümmern. Angemeldet habe ich sie auch alle über Kommandozeile. Wer auf meinem Server die Adminoberfläche hacken will, der wird keine finden.

Etwas stolz bin ich darauf, alle meine Domains nun mit einem Wildcard-Zertifikat versehen zu haben. Das erspart weitere Arbeit. Zudem der ganze händisch geklöppelte Karton jederzeit gebackuppt werden kann und im Falle des Falles woanders wieder zum Einsatz kommen kann. Das war bei Froxlor so eher nicht möglich. Distriwechsel bedeutete immer Inkompatiblität zur alten Version.

Was ich allerdings jetzt machen werde, ist die bash_history zu sichern, damit ich später gucken kann, wie ich das alles verzapft habe. Weil ob ich mir das alles so behalten kann, steht auf einem anderen Blatt. :)))))

Ich brauchte sowas jetzt auch mal als Selbstbestätigung. Meine Gesundheit hatte mich ja eine lange Zeit arg daran gehindert, tiefer in irgendetwas einzusteigen. Da kam der Google-Gau genau richtig.

Kleine Werbung am Rande, ich nutze die Dienste von Netcup seit Jahren und bis 100% zufrieden. Service habe ich noch nie gebraucht. Wegwerfserver für Kurzeinsätze, z.B. BBC-Serien ziehen, baue ich über ein Script über Amazon AWS EC2 auf.

#webserver #debian #letsencrypt #froxlor #google #mailserver #handarbeit #apache #netcup #altersack