Diese Websites sperren Provider freiwillig

Damian, 17 Jahre, legt sich mit Internetanbietern und Unterhaltungsindustrie an. Er hat die geheime Liste der Websites veröffentlicht, die nach Absprache von Unternehmen und Verbänden in Deutschland gesperrt werden.

So in etwa sieht es aus, wenn Damian an cuiiliste.de arbeitet (Symbolbild). – Public Domain Midjourney

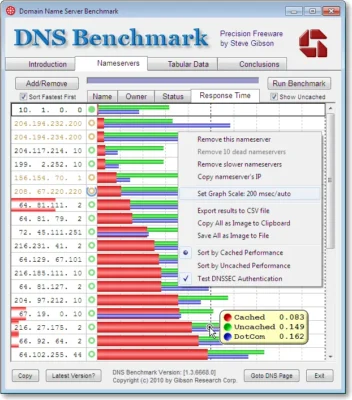

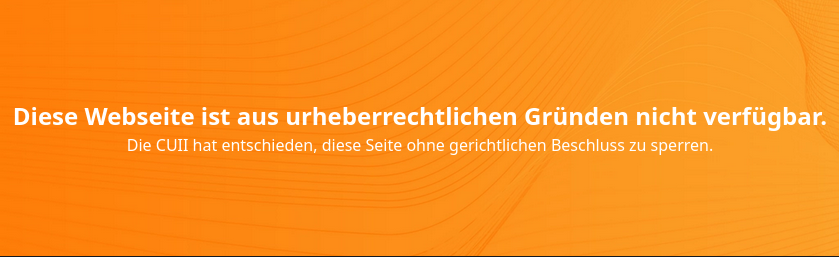

Diese Liste ist eine Goldkiste für Kulturpiraten. 144 Internetseiten stehen darauf, die Kulturgüter gratis zur Verfügung stellen: Portale für Filme, Musik, Games oder Sportübertragungen. Einige der dort auffindbaren Inhalte sind urheberrechtlich geschützt, daher werden die Seiten wegen „struktureller Urheberrechtsverletzung“ von sechs Providern in Deutschland gesperrt.

Eigentlich ist die genaue Liste geheim. Die Clearingstelle Urheberrecht im Internet (CUII), die sie zusammengestellt und die Sperrung der verzeichneten Seiten veranlasst hat, besitzt ein ernstes Interesse daran, dass die Links darauf nicht angesurft werden. In ihr sind neben den Providern auch Rechteinhaber der dort angebotenen Unterhaltungsdateien vertreten.

Damian, 17 Jahre, Schüler in Deutschland, hat die Liste am 20. Juli geleakt. Zwar listet die CUII selbst, die gesperrten Seiten auf. Aber eben nicht alle Domains, die zu der Seite gesperrt sind. Zur Sperre der Schattenbibliothek Sci-Hub etwa steht in der „Empfehlung“ der CUII nur:

Für die SUW [strukturell urheberrechtsverletzende Webseite] werden die Domains „**“, „“, „“, „“, „“ und „**“ benutzt, die nach wie vor verfügbar sind.

Damian hat ein Problem mit der CUII. Genauer gesagt mindestens zwei, erzählt er im Interview mit netzpolitik.org. Einmal ist er dagegen, dass die CUII seiner Meinung nach eine Art privatwirtschaftliche Paralleljustiz betreibe. Bei der CUII sind sechs Internetprovider und neun Rechteinhaber wie Motion Pictures Association, Bundesverband Musikindustrie und Deutsche Fußballliga beteiligt.

[...]

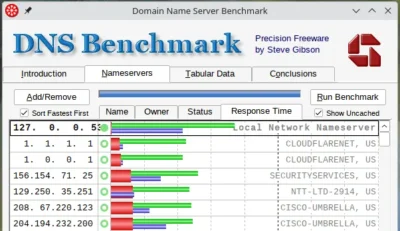

Ist ja jetzt nichts neues, das es diese Liste gibt. Wer einen anderen DNS Server, wie vom Provider bereitgestellt, nutzt, hat damit eh keine Probleme. Interessant ist das dort die ganz Domain steht. Evtl. eine schöne Anlaufstelle um nach noch nicht bekannten Quellen ausschau zu halten. 😁 😉