One person like that

1 Shares

Setting up #OpenVPN on #pfSense was very easy. There’s a wizard that does most of the heavy lifting for you (PKI, firewall rules, client profiles) and unlike #ipfire it actually works.

I wish that the #wireguard configuration was as easy; I’ve never gotten it to work on any platform. Regardless, I now have good VPN connectivity to the LAN.

🦉 💻 Freie Router-Firmware für mehr #Datenschutz (#CC2tv Folge 369)

https://yewtu.be/watch?v=EeKuqHYCNe0

"Die Anzahl der Geräte, die wir in unserem Heimnetz nutzen, ist in den letzten Jahren deutlich gestiegen. Darunter sind auch Geräte, denen wir nicht gerne vollen Zugriff auf das Heimnetz und Internet überlassen wollen. Doch meist ist es kaum möglich, beispielsweise den Internetzugriff zuverlässig zu beschränken. In diesem Video zeigen wir die freie Routersoftware OpenWRT, die solche Funktionen bietet, allerdings auch ein Netzwerk-Grundwissen bei der Einrichtung voraussetzt."

#OpenWRT #FritzBox #Heimnetz #Netzwerk #DMZ #Linux #Tracker #TOR #WireGuard #FOSS @Datenschutz - Privacy - Digitale Selbstverteidigung

Der Kollege von der #IT so, also wenn man auf dem Server noch so nen #VPN Server aufsetzen kann, damit die Leute im Außendienst dann von unterwegs auch die gesperrten Messenger und Socialmedia benutzen können, dann wäre das doch cool.

Ich so: Zack, hier #Wireguard für die Kollegen.

Jetzt läuft da also neben Nextcloud auch nen VPN für alle Kollegen auch zur privaten Verwendung. Gibt ja leider Länder die #Zensur betreiben.

Ah, wie ich da gerade drauf komme, der Kunde wo ich gerade jetzt meine Nacht verbringe hat zwar überall WLAN, aber die sperren wohl Spotify, was bei einer Nachtschicht noch blöder als sonst ist. Naja, mit dem VPN gehts dann.

What buffles me from time to time: #IPSEC (at least in Linux) does not provide an interface like #Openvpn or #Wireguard do. I cannot tcpdump or inspect the routing table.

Zwei VPN-Zugänge für Sohemann eingerichtet:

* #IPSEC / #L2TP auf unseren Heimrouter

* #Wireguard zu unserem VPN-Server bei Ionos

Ging schmerzlos, bei Wireguard war das zu erwarten, bei IPSEC nicht unbedingt. Das HOWTO für Arch Linux war sehr hilfreich.

Just made a test using Blacklight. Blacklight is a Real-Time Website Privacy Inspector.

Tested: expressvpn.com

ExpressVPN belongs to Kape Technologies, a UK and Israel based digital privacy and security company (ExpressVPN was acquired 2021).

This VPN service makes marketing with slogans like "Just one click to a safer internet - Going online doesn’t have to mean being exposed. Whether you’re shopping from your desk or just connecting at a cafe, keep your personal information more private and secure."

It turned out to be much worse than expected... Personal conclusion: Such a service is not recommended

Blacklight Inspection Result

6 Ad trackers found on this site.

Blacklight detected trackers on this page sending data to companies involved in online advertising.

Blacklight detected scripts belonging to the companies Facebook, Inc., Microsoft Corporation and Alphabet, Inc

3 Third-party cookies were found.

These are commonly used by advertising tracking companies to profile you based on your internet usage. Blacklight detected cookies set for Alphabet, Inc. and Microsoft Corporation.

The Facebook pixel is a snippet of code that sends data back to Facebook about people who visit this site and allows the site operator to later target them with ads on Facebook.

A Facebook spokesperson told The Markup that the company set up this system so that a user doesn’t have to be “simultaneously logged into Facebook and viewing a third-party website for our business tools to function.”

Common actions that can be tracked via pixel include viewing a page or specific content, adding payment information, or making a purchase.

This site uses Google Analytics and seems to use its ”remarketing audiences” feature that enables user tracking for targeted advertising across the internet.

This feature allows a website to build custom audiences based on how a user interacts with this particular site and then follow those users across the internet and target them with advertising on other sites using Google Ads and Display & Video 360.

A Google spokesperson told The Markup that site operators are supposed to inform visitors when data collected with this feature is used to connect this browsing data with someone’s real-world identity. You know when those shoes you were looking at follow you around the internet? This is one of the trackers leading to that.

Some of the ad-tech companies this website interacted with:

The inspected website contacted some well known actors in the ad-tech industry. Not all of these loaded trackers, so they may be different from those listed in the tests section above. For more information on each company, what it does, and which of its domains Blacklight found during the inspection, click the arrow. Reading this can give you a better idea of how the ad-tech industry works.

Alphabet

Blacklight detected this website sending user data to Alphabet, the technology conglomerate that encompasses Google and associated companies like Nest. The Silicon Valley giant collects data from twice the number of websites as its closest competitor, Facebook. An Alphabet spokesperson told The Markup that internet users can go here if they want to opt out of the company showing them targeted ads based on their browsing history.

The site sent information to the following domains doubleclick.net, google-analytics.com, google.com, googleadservices.com, googleoptimize.com, googletagmanager.com.

#vpn #tracking #security #linux #openvpn #wireguard #privacy #expressvpn #bsd #solaris #google #facebook #microsoft #hackernews #blacklight #alphabet #meta #marketing #trackers #trackingpixel

Sehr schön. Einfach mittels qrencode einen QR-Code aus einer #wireguard-Konfiguration erstellen, den mit der Wireguard-App auf dem Handy scannen, dem Tunnel einen Namen geben, fertig.

Das ist (wahrscheinlich) noch einfacher als einen WA-Account zu erstellen, das sollte nun wirklich jeder hinbekommen.

(Der Tunnel wird nicht funktionieren für euch 😀)

Bei mir läuft Home Assistant in einem Docker-Container auf einem Raspberry Pi 4, schon sehr lange. Anfangs als native Installation, da wurde dann aber die Updaterei bald nervig, deshalb Docker, da geht das Updaten (und Downgraden) deutlich schmerzfreier — mittlerweile kümmert sich watchtower darum, das geht alles vollautomatisch, sehr schick.

Dann kam irgendwann der Wunsch auf, die Installation auch aus dem Internet zugänglich zu machen. Der nächstliegende Gedanke war, auf dem Router einfach ein Portforwarding zu schalten: Router:TCP/443 -> Pi:TCP/443. Das hat aber mindestens zwei Probleme:

Alles nicht so fein. Also mußte eine andere Lösung her: der DNS-Name zeigt auf meinen Server bei Netcup, dort läuft ein Apache als reverse proxy:

<VirtualHost 185.207.105.125:443 [2a03:4000:1e:181::1]:443>

Protocols h2 http/1.1

ServerName hass.sokoll.com

ServerAlias home.sokoll.com

ServerAdmin webmaster@sokoll.com

ErrorLog ${APACHE_LOG_DIR}/hass.sokoll.com-error.log

CustomLog ${APACHE_LOG_DIR}/hass.sokoll.com-access.log combined

SSLCertificateFile /etc/dehydrated/certs/wildcard_sokoll.com/fullchain.pem

SSLCertificateKeyFile /etc/dehydrated/certs/wildcard_sokoll.com/privkey.pem

ProxyRequests off

ProxyPreserveHost On

ProxyPass /api/websocket wss://91.66.45.77/api/websocket

ProxyPassReverse /api/websocket wss://91.66.45.77/api/websocket

ProxyPass / https://91.66.45.77/

ProxyPassReverse / https://91.66.45.77/

SSLProxyEngine on

SSLProxyCheckPeerCN off

SSLProxyCheckPeerExpire off

SSLProxyCheckPeerName off

</VirtualHost>

(die IP ist schon lange nicht mehr gültig)

Das heißt: Der Request kommt bei Netcup an, und der Apache dort schubst ihn dann weiter zu meinem Router, dort gibt es ein Portforwarding auf den Pi. Nicht sonderlich elegant, funktioniert aber.

Nun änderte sich kürzlich die IP wieder, und ich mußte die Webserver-Konfiguration ändern, hatte mich vertippt, ging nicht, Fehler suchen und finden und beheben, bis zum nächsten IP-Wechsel, das ist doch alles Mist.

Auf dem Server läuft ein #Wireguard, das versorgt ein Telefon und einen Laptop mit #Pihole, das könnte doch auch den Pi bedienen? Wenn dann der Pi den Tunnel aufbaut, hätte ich immer dieselben IPs und könnte mir das ganze Gehampel mit Portforwarding auf dem Router sparen.

Wireguard ist simpel. Auf dem Server:

```

~$ ssh -l root big wg

interface: wg0

public key: RzZAu5Js3c8/5yQBPlhKg2b0jkOlxHT6vLreiC1BCgo=

private key: (hidden)

listening port: 51820

peer: yS2cSLvEovdsLLT8ne/lixoiU87o821TgBkzrVHRFS4=

endpoint: 91.66.61.253:35710

allowed ips: 192.168.3.6/32

latest handshake: 1 minute, 21 seconds ago

transfer: 16.10 MiB received, 1.83 MiB sent

peer: RF22N9Kb6AO0N+jqZvSIdPxtZj3CxgasdgwuW6ktGys=

endpoint: 91.66.61.253:58623

allowed ips: 192.168.3.5/32

latest handshake: 1 minute, 45 seconds ago

transfer: 50.42 MiB received, 715.71 MiB sent

peer: OAbhrovugDdR8he1UIzy67Szh798C4lxWelSwrd3Z3o=

endpoint: 91.66.61.253:1024

allowed ips: 192.168.3.4/32

latest handshake: 1 minute, 49 seconds ago

transfer: 19.73 MiB received, 77.50 MiB sent

~$

Auf dem Pi:

~$ ssh -l root r4 wg

interface: wg0

public key: yS2cSLvEovdsLLT8ne/lixoiU87o821TgBkzrVHRFS4=

private key: (hidden)

listening port: 35710

peer: RzZAu5Js3c8/5yQBPlhKg2b0jkOlxHT6vLreiC1BCgo=

endpoint: 185.207.105.125:51820

allowed ips: 192.168.3.1/32

latest handshake: 15 seconds ago

transfer: 1.03 MiB received, 8.97 MiB sent

persistent keepalive: every 25 seconds

~$

``

In der Apache-Konfiguration oben noch die VPN-Adresse des Pi eintragen und Apache reloaden.

Fertsch. Funktioniert traumhaft.

Gut. Ein Problem hatte ich: Der Tunnel wird von innen aufgebaut, solange da keine Pakete laufen, ist der Tunnel unten, und das ganze schöne Konstrukt funktioniert nicht. Man könnte einen Dauer-ping im Hintergrund laufen lassen, aber das wäre nun wirklich uncool. Und dann entdeckte ich eben

Wireguard rockt da house!

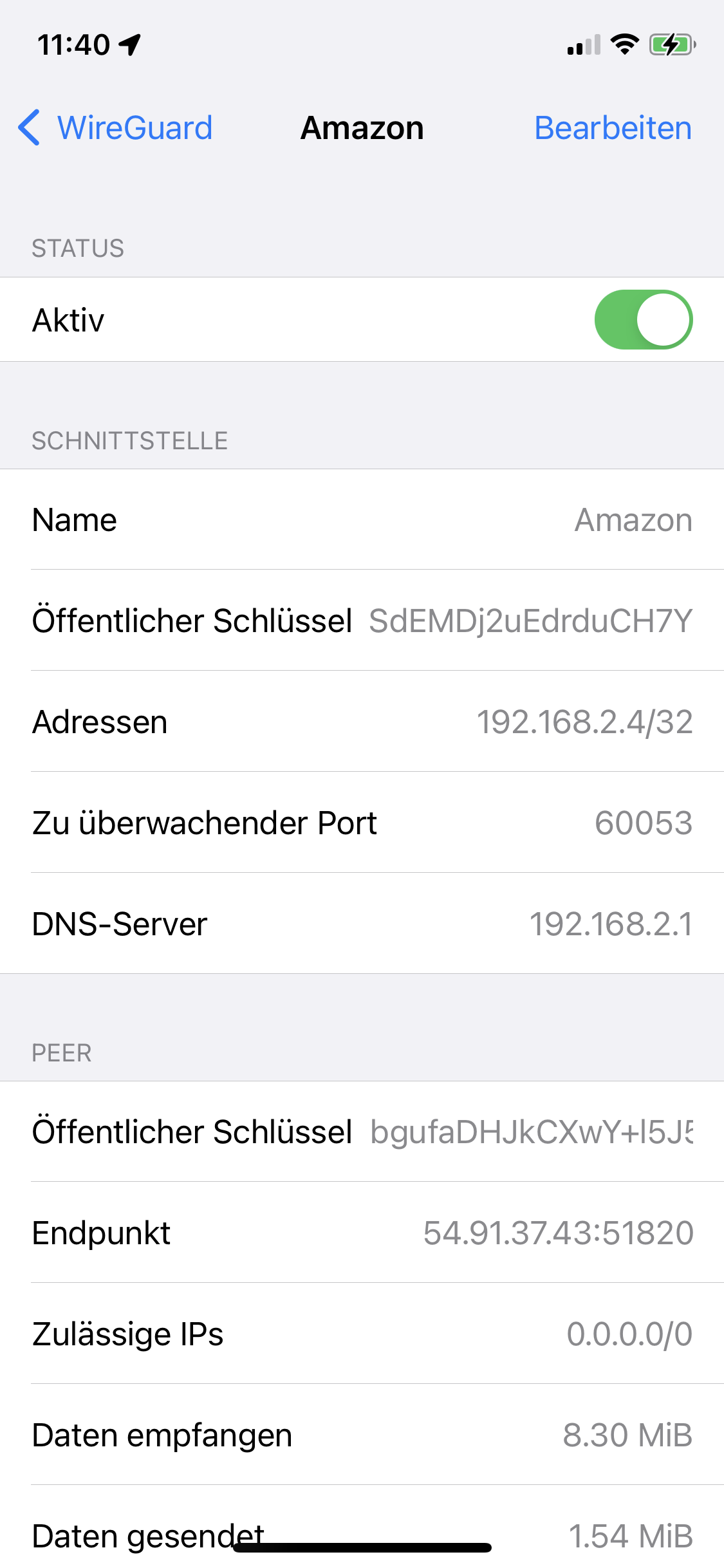

Ich habe bei AWS (Nord Virginia) eine VM in der kleinsten (kostenlosen) Ausführung.

Auf der läuft ein Wireguard, mein Telefon ist praktisch ständig eingeloggt. Funktioniert. Wo ich früher bei etwa Spiegel Online Werbung hatte, welche die besten Rechtsanwälte in Greifswald seien, sehe ich nun Werbung, wo in Ashburn VA SUVs fast verschenkt werden 🙂

Da ich ja krank geschrieben bin und also Zeit habe, habe ich mir ein meinem Heimnetz mal ein Pi-Hole installiert. Das funktioniert erstaunlich effektiv, damit hatte ich nicht gerechnet. Sicher, ein Werbeblocker im Browser funktioniert noch erfolgreicher, aber bei Mobilgeräten ist das meist nicht möglich, und sobald es zu generischen Apps kommt, ist es ganz vorbei. Und da scheint Pi-Hole einen hervorragenden Job zu machen.

Allerdings: Wenn ich im VPN bin, nützt das nichts. Ich könnte zwar den Pi-Hole im LAN als DNS-Server eintragen, aber wenn ich mobil unterwegs bin, ist der ja nicht mehr erreichbar.

Aber: anders als es der Name vermuten läßt, kann man Pi-Hole nicht nur auf einem Raspberry Pi installieren, sondern praktisch überall, wo ein dnsmasq laufen könnte. Also auch auf meiner Amazon-VM, das ist ein Debian. In Wireguard auf dem Telefon wird das wg0 des VPN-Servers als DNS-Server eingetragen:

Scheint sofort zu funktionieren 🙂

Hübsche Spielerei mit Nutzeffekt.

Der VPN-Aufbau bei #Wireguard ist wirklich rasant. Ich habe eine kleine, kostenlose VM bei Amazon mit einem Wireguard-Server, ich schätze, daß die Verbindung nach maximal 1,5 Sekunden, eher weniger als einer Sekunde, steht.

Faszinierend!

#Wireguard und splitted tunnel?

Auf dem Client:

```

[Interface]

PrivateKey = haha

Address = 192.168.2.2/32

DNS = 1.1.1.1, 8.8.8.8

[Peer]

PublicKey = huhu

AllowedIPs = 0.0.0.0/0

Endpoint = x.x.x.x:51820

```

Aller Traffic wird ins VPN gerouted, das funktioniert.

Aber wie bekomme ich es hin, daß meinetwegen y.y.y.y/24 NICHT in den Tunnel fällt?

This is why you do #selfhosting: all the flexibility you'd want, besides learning and such. Today, sync devices over a VPN and no hands, ma no iDrive or commercial service whatever.

I wonder if I could replace #OpenVPN with #Wireguard at workplace.

Preconditions:

* splitted tunnel

* push configuration from the server to the client

* LDAP auth with LDAP filters

#NetworkManager 1.34 Arrives with Better #WireGuard Support, Many Improvements • Tux Machines ⇨ http://www.tuxmachines.org/node/160238 #GNU #Linux #TuxMachines