Niemals ohne Werbefilter surfen!

Warum einen #Werbefilter verwenden?

#Mozilla behauptet von sich, um unsere #Privatsphäre bemüht zu sein aber sie liefern #Firefox ihren #Browser nicht mit voreingestellten Werbefilter / #Werbeblocker aus. Es gibt diverse kleinere Browser, die das inzwischen machen und somit wäre es nicht mehr so revolutionär wenn Mozilla dies auch tun würde. Sei es drum, die erste Aktion nachdem ihr Firefox installiert habt sollte immer sein einen Werbefilter zu installieren. Dieser schützt euch vor ausufernder teilweise betrügerischer #Werbung. Er spart euch Zeit beim #YouTube schauen. Es wird verhindert, dass euer Surfverhalten großflächig ausgewertet und vermarktet wird. Selbst das FBI empfiehlt Werbefilter zu verwenden. Lasst euch nicht vom Rumheulen mancher Seiten erweichen euren Werbefilter abzuschalten, denn diese Seiten zahlen nicht wenn ihr euch durch abgeschalteten Werbefilter bei ihnen Schadsoftware einfangt und euren Rechner neu installieren müsst.

⚠️ Bitte merkt euch aus Sicherheitsgründen und zum Schutz der Privatsphäre niemals ohne Werbefilter surfen! ⚠️

Uneingeschränkt empfehlen kann ich "uBlock Origin" 👍

"uBlock Origin" filtert in der Defaulteinstellung zuverlässig die Werbung heraus auch bei YouTube. Dafür werden von Freiwilligen Listen gepflegt, die bekannte Werbung so herausfiltern, dass das Surferlebnis nicht durch kaputte Seiten beeinträchtigt wird. Man muss ihn nur installieren und kann dann lossurfen.

Installation für Firefox hier: https://addons.mozilla.org/de/firefox/addon/ublock-origin/

Ein Filter der lernt, Werbung zu filtern ist der "Privacy Badger".

Dieser Werbefilter wurde von der EFF (US-Bürgerrechtsorganisation für Freiheit im Internet) entwickelt. Die haben Ahnung und sind vertrauenswürdig. Hauptunterschied ist, dass dieser Werbefilter erst lernt die Werbung zu filtern anhand ihres negativen Verhaltens für die Privatsphäre. Damit seid ihr nach kurzer Lernphase auch gegen neue Methoden geschützt, da der Filter ständig dazulernt. Hintergrund ist, dass die Listen, die man für "uBlock Origin" herunterladen muss verfälscht sein könnten oder verboten werden könnten von restriktiven Regimen. Hauptkritikpunkt ist, dass man sich einen individuellen Fingerabdruck im Browser erzeugt, anhand dessen ihr theoretisch getrackt werden könntet. Dazu spielt der Server eine für euch individuell erzeugte Werbung aus. Ein anderer Server prüft dann, ob ihr genau diese Werbung filtert und weiß dann, dass ihr schon mal den vorherigen Server besucht habt.

Hier könnt ihr "Privacy Badger" für Firefox installieren:

https://addons.mozilla.org/de/firefox/addon/privacy-badger17/

Für alte und langsame Rechner eignet sich eine Werbefirewall.

Die Werbefirewall "Bluhell" arbeitet mit den selben Listen wie "uBlock Origin". Der Unterschied ist, dass "uBlock Origin" die Werbung filtert. Dazu werden die Werbeanzeigen herausgenommen und die Seite danach neu zusammengebaut, sodass es möglichst gutes Gesamterscheinungsbild im Browser erscheint. Dies braucht Zeit und Rechenleistung, was auf aktuellen Rechnern kein Problem ist. "Bluhell" blockt nur den Zugriff auf die Server, die die Werbung ausspielen. Dies geht schneller und einfacher aber die angezeigten Seiten sehen dann gelegentlich etwas kaputt aus mit einem großen Loch wo vorher die Werbung war.

Zur Installation für Firefox hier: https://addons.mozilla.org/de/firefox/addon/bluhell-firewall/

Werbung ausschalten ohne Filter mit der Leseansicht.

Wie gesagt solltet ihr aus Sicherheitsgründen niemals auf den Werbefilter verzichten. Manchmal sitzt man aber an einem fremden oder öffentlichen Rechner, wo man nicht mal eben was installieren kann oder darf. Dann hilft euch die Leseansicht im Firefox. Sie ist auch hilfreich, wenn ihr Seiten ausdrucken wollt, da unnötiges ausgeblendet wird. Um sie zu nutzen, einfach in der Adressleiste auf das entsprechende Symbol klicken.

Werbung blockieren mit der "hosts" Datei.

Das Prinzip ist ähnlich wie bei "Bluhell" aber ganz ohne Installation. Es gibt die Datei "hosts", die eigentlich dafür gedacht ist im lokalen Netzwerk auf Server weiterzuleiten, die nicht über einen DNS-Server aufgelöst werden können, weil man dafür keinen im lokalen Netzwerk eingerichtet hat. Der Trick ist jetzt Werbedomains, entweder auf die IP 0.0.0.0 oder 127.0.0.1 (localhost) umzuleiten. Klinkt für Anfänger wahrscheinlich nach Technikkaudawelsch bedeutet aber einfach nur, dass die Anfragen an Werbung ins leere gehen. Nachteil ist, dass bestimmte Dienste wie "Spotify" nicht mehr funktionieren, wenn sie keine Verbindung mehr zu ihrer Werbung haben. Ein weitere Nachteil ist, dass sich die Server für Werbung ständig ändern und man manuell Updates einspielen muss. Diese Aufgabe übernimmt sonst "Bluhell" oder "uBlock Origin" für euch.

Wie es geht wird hier beschrieben: https://www.hosteurope.de/blog/hosts-datei-finden-und-aendern-oder-fuer-eigenen-blocklist-blacklist-index-optimieren/

Listen erhält man hier: https://pgl.yoyo.org/as/serverlist.php

Oder hier: https://github.com/lightswitch05/hosts

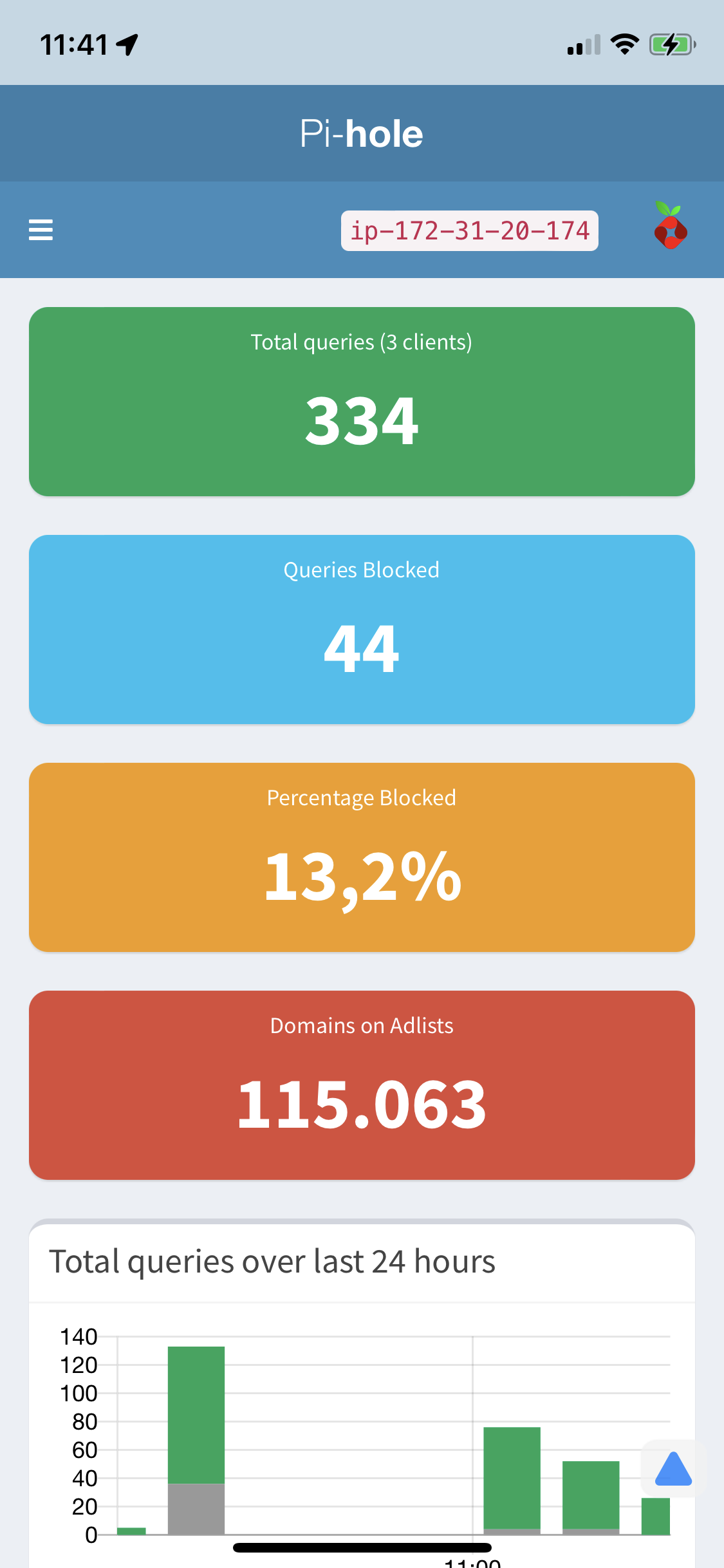

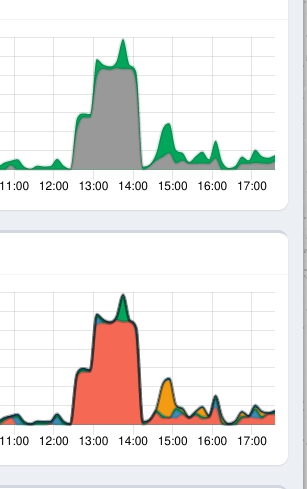

Werbung filtern an einem zentralen Punkt für alle Geräte im eigenen Netzwerk mit "Pi Hole".

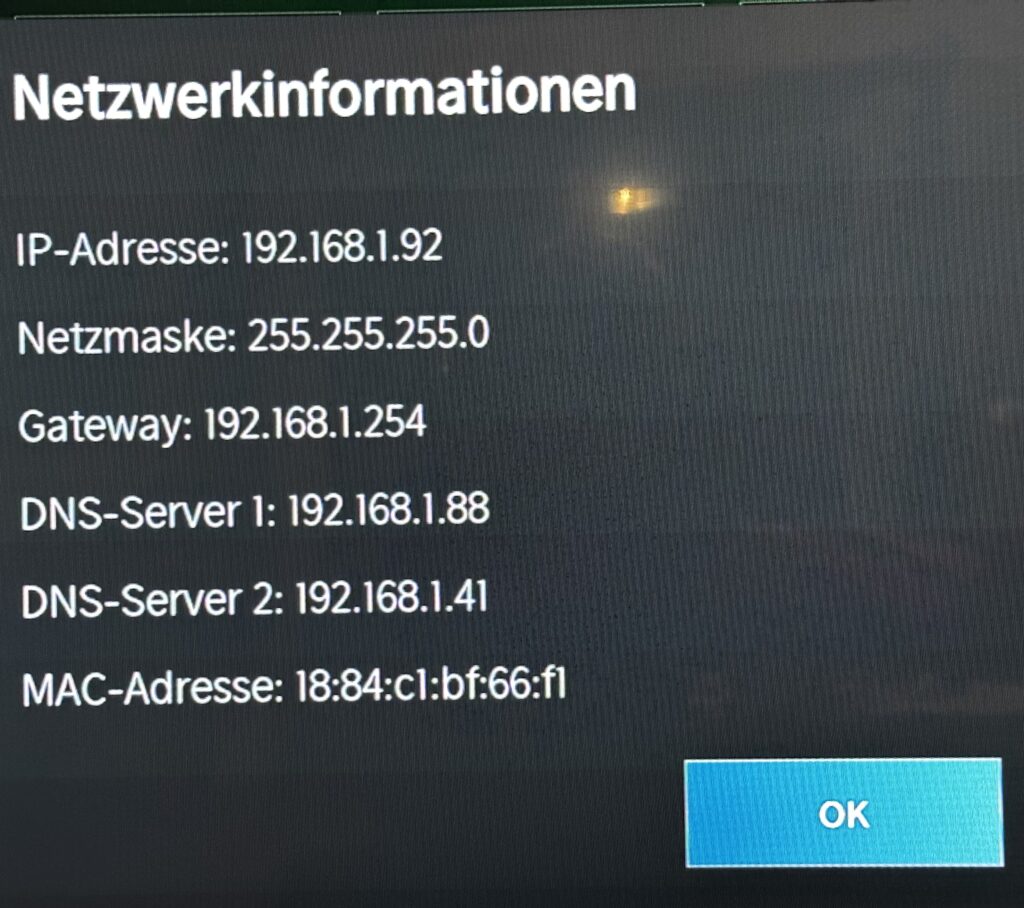

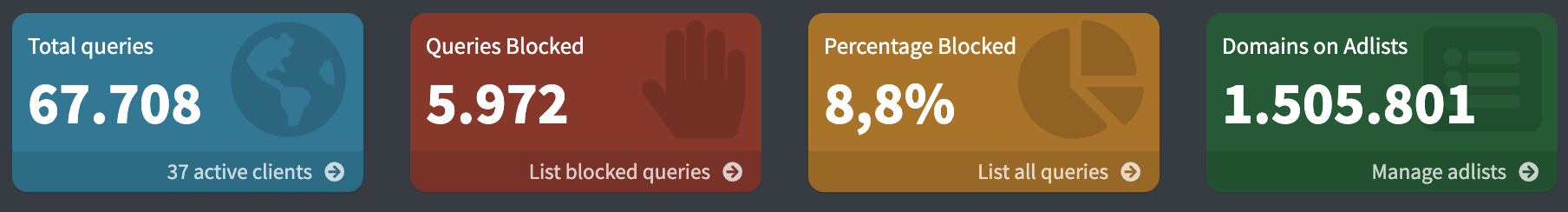

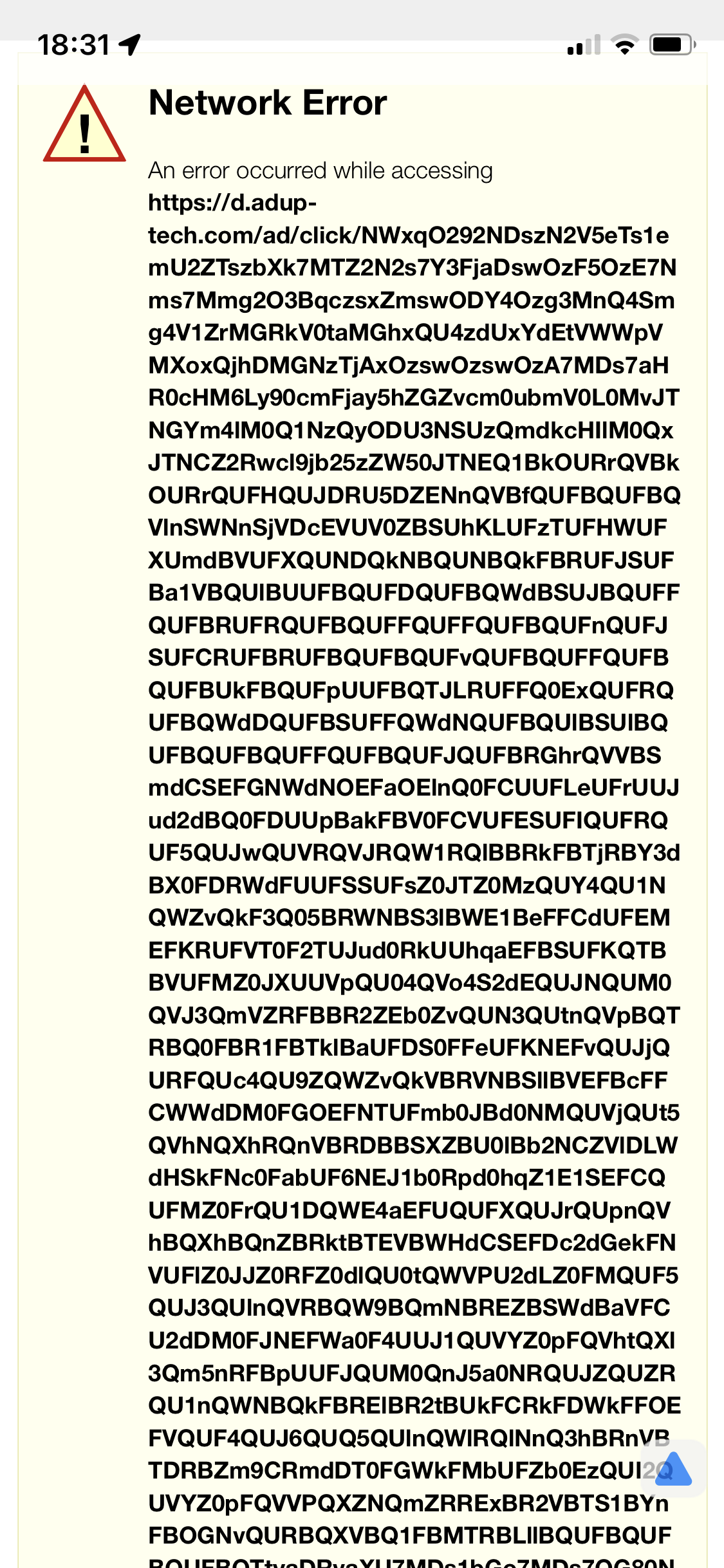

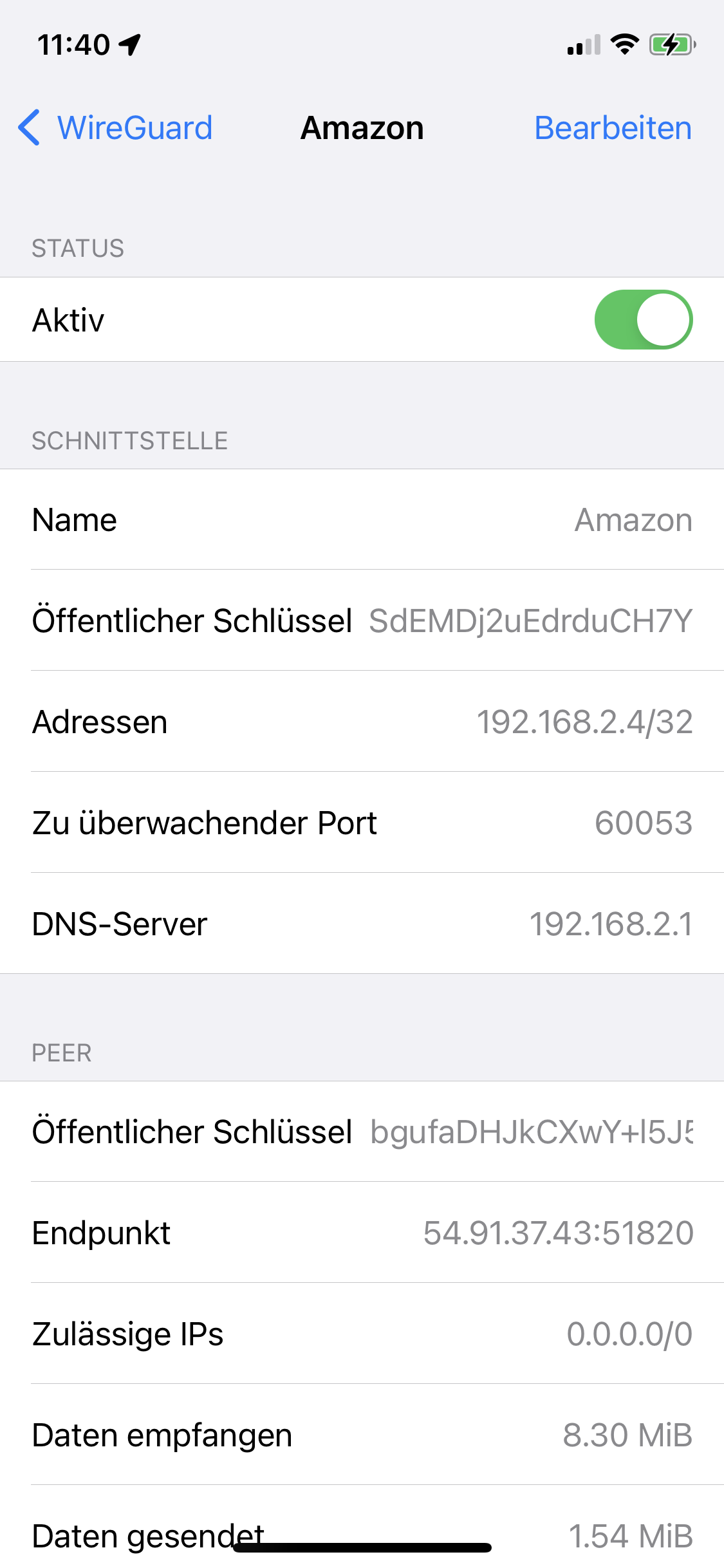

Diese Lösung ist nur etwas für Leute die sich auskennen, weil viele technische Schritte notwendig sind. Als Belohnung erhält man aber eine Lösung, die fertig eingerichtet für alle Geräte verfügbar ist. So kann man seine Wie ganze Familie, Verwandtschaft und Freunde wirkungsvoll schützen. Dazu richtet man sich auf einen #RaspberryPi einen Server ein, der die Werbung filtert. Danach muss man das lokale Netzwerk nur so konfigurieren, dass alle Geräte diesen Server nutzen für den Internetzugriff. Geräte im #Internet verbinden sich per #VPN mit dem eigenen Server. Den Server kann man zusätzlich als eigene Cloud nutzen und für vieles mehr.

Wie man ein sogenanntes "Pi Hole" einrichtet wird hier beschrieben: https://www.heise.de/tipps-tricks/Pi-Hole-auf-dem-Raspberry-Pi-einrichten-so-geht-s-4358553.html

#pihole #uBlockOrigin #Bluhell #firewall #adblocker #freiheit #anleitung #tutorial #Sicherheit #Wissen #software #www #web #Schutz #Betrug #Abofalle