12.11.2023 Das EU-Vertrauen

Wollen wir Pflicht-Vertrauen in staatliche Stellen?

Vertrauen ist gut, Kontrolle ist besser. (Lenin)

Auf jeden Fall ist Vertrauen unheimlich wichtig. Gerade in Zeiten von Fake News und KI, die uns fast echt jeden Unsinn als Realität vorspielen kann. Ob im Internet eine Nachricht wirklich vom Absender kommt oder ob eine Webseite von der Domain xyz wirklich von dieser kommt oder ob sich ein Angreifer dazwischen geklemmt hat und mir seine "Wahrheit" unterjubelt, ist von entscheidender Bedeutung.

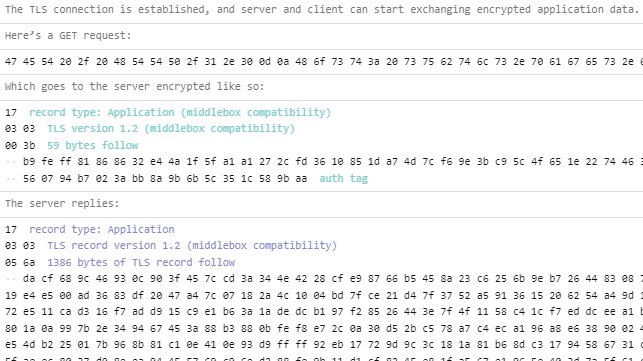

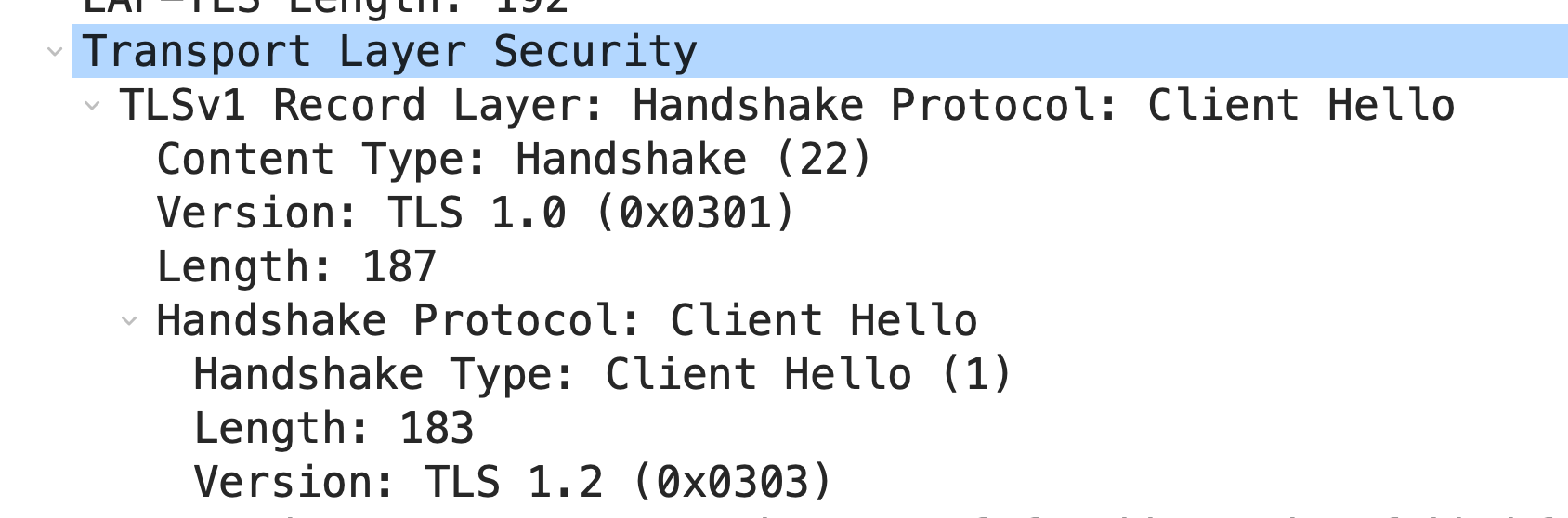

Deswegen hat man etwa vor 20 Jahren damit angefangen den Datenverkehr im Inernet möglichst verschlüsselt abzuwickeln und Sender und Empfänger mit Zertifikaten auszustatten, so dass sie ihre Identität beweisen können. Dazu wird mit TLS (Transport Layer Security) ein kryptografischer Schlüssel verwendet.

Unsere Browser kennen (die) vertrauenvollen Zertifizierungsstellen und markieren uns bei der Anzeige einer Webseite diese mit einem geschlossenen Schloss als sicher und vertraut. Welchen Zertifizierungsstellen vertraut wird und welchen nicht, entscheiden die Browserhersteller bisher selbst.

Die EU möchte nun den Regierungen der EU-Länder die Kontrolle über die "gültigen" kryptografischen Schlüssel für TLS geben. Dagegen haben inzwischen 400 weitere Unterzeichner aus der Wissenschaft einen offenen Brief von 38 IT-Sicherheitsforschern aus dem Jahr 2022 unterzeichnet. Ihre Kritik wendet sich nicht nur gegen eine weitere staatliche Regulierung des Internets, sie stellen auch wieder einmal fest, dass solche Maßnahmen an der technischen Realisierbarkeit vorbeigehen.

"Der Gesetzentwurf konzentriert sich auf die Browser-Nutzung von TLS, aber TLS wird weitaus umfassender als nur im Internet eingesetzt", kritisierte laut Heise.de im vorigen Jahr Vinton G. Cerf, einer der "Väter des Internet" und derzeit Google-Mitarbeiter. Aber auch die Browser stellt das Vorhaben vor Schwierigkeiten. Soll künftig der Internetverkehr von Stellen aus der EU als vertrauenswürdiger angesehen werden, als Daten von außerhalb? Das würde dann neben dem geöffneten Schloss (unsicher) noch "gute" und "weniger gute" geschlossene Schlösser verlangen, auch eine räumliche Beschränkung der EU-TLS-Variante auf das Unionsgebiet ist technisch nicht umsetzbar. Dürfen dann EU Zertifizierungsstellen auch Schlüssel für nicht in der EU beheimatete Firmen oder Töchter ausstellen und sind diese dann mehr wert?

Staatliches Schloss - gut oder böse?

Ein negatives Beispiel: So hat z.B. die Regierung Kasachstans ihren Bürgern im Jahr 2020 ein eigenes Wurzelzertifikat aufgedrängt, um deren verschlüsselten Datenverkehr mitlesen zu können. Ähnliches können diese oder jene Staaten wieder anderen unterstellen, was am Ende zu nationalen Netzen führen und das gegenseitige Vertrauen völlig zerstören würde.

Die Autoren des offenen Briefs kritisieren auch die geplante European Digital Identity Wallet (EU-Id-Brieftasche), die wichtige Nachweise für die grenzüberschreitende Nutzung auf dem Smartphone bündeln soll. Denn dort wären Zugriffe auf persönliche Aktivitäten der Nutzer möglich, weil die EU Gesetzgebung vorsieht, dass beispielsweise Regierungen Kenntnis über die Verwendung von Anmeldeinformationen aus der ID-Wallet bei Anwendung in diversen Lebensbereichen erlangen können – von Gesundheit, Finanzen, Online-Aktivitäten bis hin zu öffentlichen Verkehrsmitteln. Heise.de zitiert die Unterzeichner, die "die Privatsphäre der EU-Bürger erheblich gefährdet" sehen.

Fazit: die staatliche Überwachung wird weiter wachsen, ansonsten wird durch das Vorhaben nichts besser, aber vergessen wir nicht, dass im Jetzt-Zustand diese persönlichen Informationen bei irgendwelchen angeblich vertrauensvollen privaten Instanzen landen, wo sie auch missbraucht werden können ...

Mehr dazu bei https://www.heise.de/news/Hunderte-Wissenschaftler-warnen-vor-staatlichen-Root-Zertifikaten-9355165.html

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3xg

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8584-20231112-das-eu-vertrauen.htm

Link im Tor-Netzwerk: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/8584-20231112-das-eu-vertrauen.html

Tags: #EU-Vertrauen #Verbraucherdatenschutz #Datenschutz #Datensicherheit #TLS #TransportLayerSecurity #Browser #Zertifizierungsstellen #SecurityChain #FakeNews #Zensur #Transparenz #Informationsfreiheit #Internetsperren #Netzneutralität #OpenSource #Privatsphäre