Waarom onze smartphones de sleutel zijn tot een beter internet

Waag Futurelab

Begin dit jaar startte Waag Futurelab samen met partners met het Mobifree-project. De missie is even ambitieus als fundamenteel: Europese inwoners en organisaties voorzien van een grotere keuze in en toegang tot mensgerichte en ethische mobiele software. Danny Lämmerhirt leidt dit traject voor Waag. Hij legt uit waarom juist die mobiele software zo cruciaal is, hoe die nu wordt gedomineerd door twee grote spelers en waarom we moeten investeren in alternatieven.

(Tekst loopt door onder de foto.)

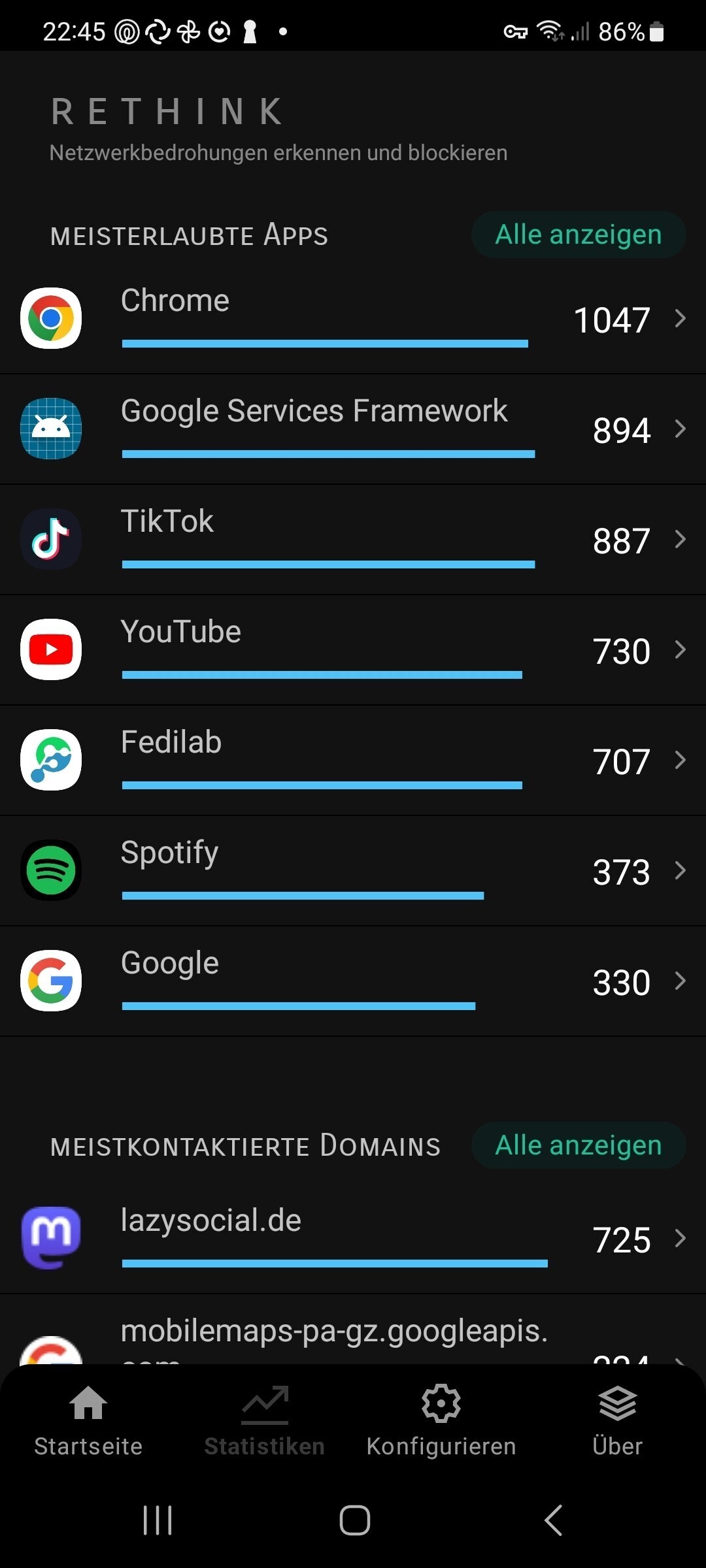

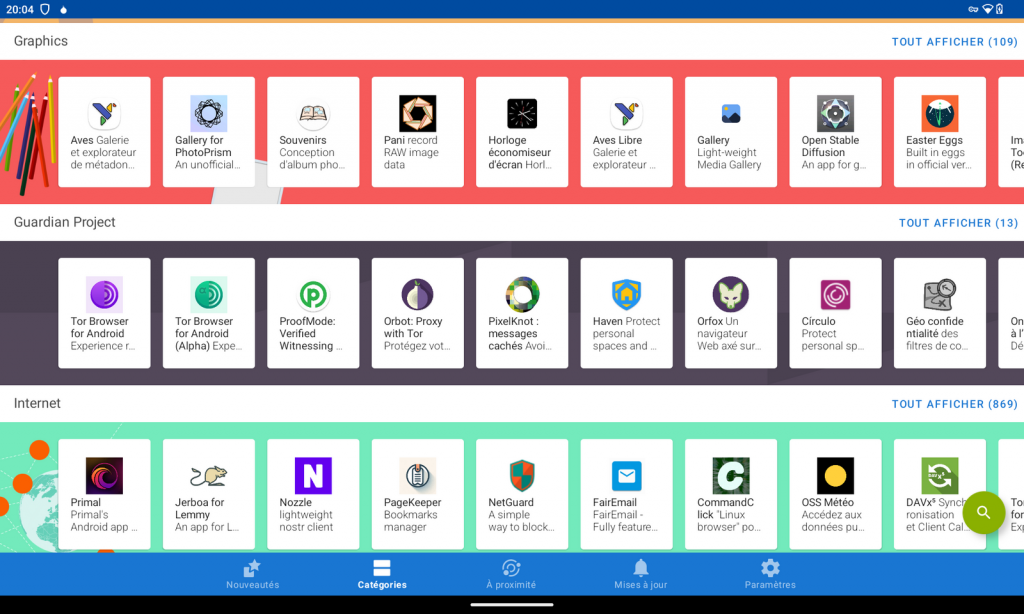

In Mobifree wordt gesproken over het ‘mobiele ecosysteem’. Dat klinkt als iets heel groots. Wat moeten we hieronder verstaan? ‘Het mobiele ecosysteem is inderdaad een uitgebreide verzameling van samenwerkende onderdelen op je smartphone. Het gaat hierbij om zowel je apps, de telefoon zelf (hardware), het besturingssysteem, de verbindingen met de cloud, de firmware, de interfaces waardoor apps en andere code met elkaar communiceren, en alle datastromen tussen deze onderdelen. In Mobifree kijken we naar al deze lagen van het mobiele ecosysteem. Nu worden belangrijke delen van het systeem gecontroleerd door Apple en Google, wat leidt tot allerlei ongewenste afhankelijkheden en problemen. Ons doel is een alternatief te bieden.’ (...)

Elk mobiel ecosysteem is een combinatie van verschillende onderdelen: denk aan je besturingssysteem (iOS/Android), je apps (Whatsapp/Google Maps), je cloud-dienst (Drive/iCloud), je internetbrowser (Chrome/Safari) en je toestel (bijvoorbeeld Samsung of Huawei phones/iPhone). Google en Apple beheersen grote delen van deze stack. Dat is problematisch. Bij Waag werken we aan een ‘public stack’, gebaseerd op publieke-, in plaats van aandeelhoudersbelangen.’ (...)

Tags: #nederlands #internet #privacy #apple #google #alphabet #samsung #smartphone #iphone #fdroid #mobifree #ios #android #apps #clouddienst #browser #monopolie