#hack

Aus zuverlässiger Quelle weiß ich, dass die Autofirmen sehr großen Aufwand in Verschlüsselung betreiben damit man nicht unberechtigt Zusatzfeatures freischalten kann.

Siehe: https://www.ifun.de/auch-mercedes-benz-verkauft-bereits-integrierte-funktionen-als-abo-199191/

Ich wette in wenigen Jahren gibt es trotzdem Anleitungen und #Firmware zum #Download im #Darknet. Es sei denn natürlich die #Menschheit wird vernünftig und kauft so einen #Schwachsinn gar nicht.

Am realistischten ist aber das Szenario, dass unser Zivilisation vorher zusammenbricht und solche Autos nur noch als Endzeitkulisse vor sich hingammeln.

#auto #wirtschaft #software #hack #hacker #zukunft #umwelt #Natur #emissionen #co2

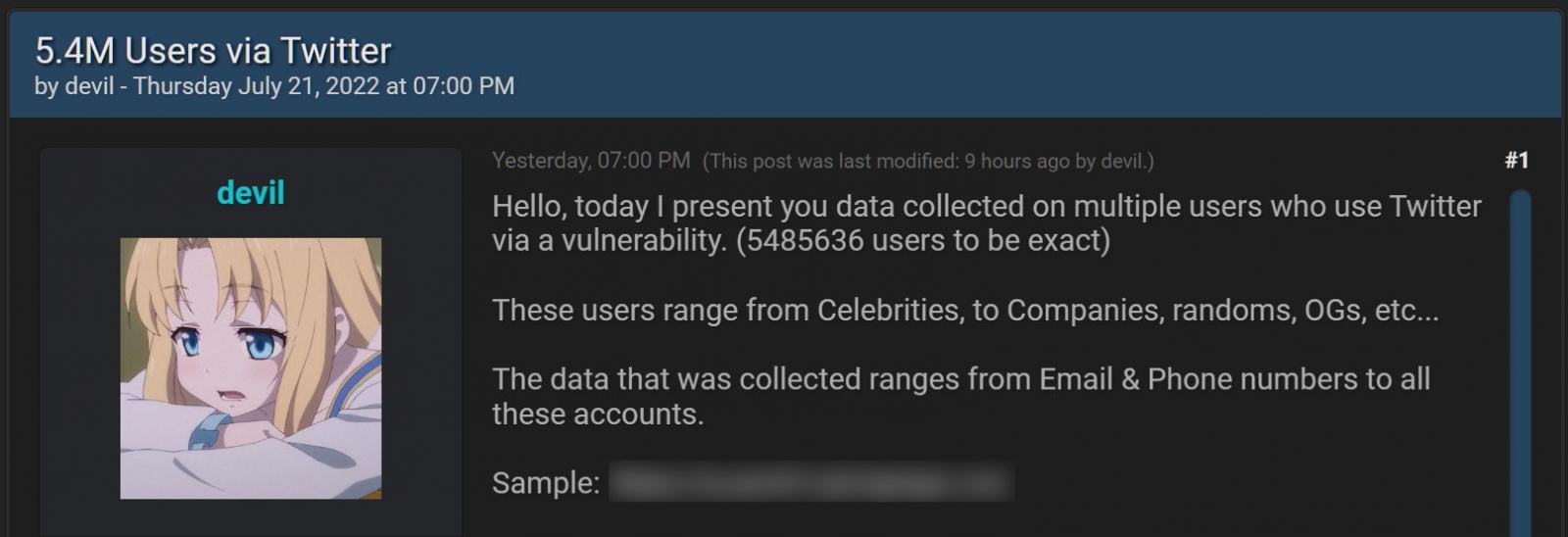

#FTX Faces Potential #Hack, Sees Mysterious Outflows Totaling More than $600M

More than $600 million in crypto left #bankrupt #crypto company FTX’s wallets late Friday, with little clear explanation as to why.

Soon afterwards, FTX stated in its official #Telegram channel that it had been hacked, instructing users not to install any new upgrades and to delete all FTX apps.

Is all the crypto stuff not safe at all or is someone just trying to get his big piece of the pie to safety before #insolvency?

#news #cryptocurrency #crime #cybercrime #money #economy #internet #hacker #problem

On a reçu l' #électronicien qui a #cracké sa #carte #bancaire, Serge Humpich - #Underscore_

Quand la curiosité coûte très cher...

https://www.youtube.com/watch?v=bkPuQD3R200

#hack #rétro-ingénierie #banque #CB #cartebancaire

#Intel #CPU "Alder Lake": #BIOS source code #leak

source: https://nitter.unixfox.eu/SttyK/status/1578582946352488448

github archive: https://web.archive.org/web/20221008040713/https://github.com/LCFCASD/ICE_TEA_BIOS

Intel Confirms #AlderLake BIOS Source Code Leak, New Details Emerge

"Our proprietary #UEFI code appears to have been leaked by a third party. We do not believe this exposes any new security vulnerabilities as we do not rely on obfuscation of information as a security measure. This code is covered under our #bug bounty program within the Project Circuit Breaker campaign, and we encourage any researchers who may identify potential vulnerabilities to bring them our attention through this program. We are reaching out to both customers and the security research community to keep them informed of this situation." — Intel spokesperson.

So why is it not #OpenSource Intel?

Tipp für Halloween 😂

IKEA: Wenn deine Lampen blinken, könnte es dein Nachbar sein

[...]

Wer schon immer mal eine Gruselshow bei seinen Nachbarn veranstalten wollte, findet sicherlich Gefallen an einer neu entdeckten Sicherheitslücke in der IKEA TRÅDFRI Produktserie. Darüber lassen sich mit wenig Aufwand Leuchtmittel im typischen Halloween-Stil zum Blinken bringen. Und möglicherweise sind auch andere Smart-Home-Geräte anfällig für diese billigen Tricks.

Gruselshow im Nachbarhaus dank IKEA TRÅDFRI

Sicherheitsforscher des Synopsys Cybersecurity Research Centers haben unter der Leitung von Jonathan Knudsen Schwachstellen in smarten Beleuchtungssystemen von IKEA entdeckt, die es Angreifern erlauben, im Haus ihrer Nachbarn eine Gruselshow zu veranstalten. Zwar eignen sich diese nicht, um brisante Unternehmensdaten oder geheime Behördendokumente zu stehlen. Doch der kleine Hobby-Hacker von nebenan könnte zu Halloween durchaus seinen Spaß an den gefundenen Sicherheitslücken finden.

Genauer gesagt sind Leuchtmittel der TRÅDFRI-Serie von IKEA sowie deren Gateway über Zigbee Light Link betroffen. Bei Letzterem handelt es sich um ein Kommunikationsprotokoll zur Übermittlung von Befehlen an die smarten Glühbirnen. Wie vielfältig die Produkte dieser Serie sein können, demonstrierte im vergangenen Jahr ein Bastler. Dieser schaffte es tatsächlich, auf dem System das Spiel Doom zum Laufen zu bringen.

[...]

Den Artikel "IKEA: Wenn deine Lampen blinken, könnte es dein Nachbar sein" habe ich auf der Seite von "tarnkappe.info" gefunden, geklaut und in Teilen hier wieder eingestellt. Den ganzen Artikel kannst du auf der Seite Lesen.

Der Hack an sich wird nicht beschrieben, da musst du selber gucken!

The most serious #cyberattack suffered by the Mexican #government in its history exposed tens of thousands of emails hosted on the servers of the Ministry of National #Defense, dating from 2016 until September of this year.

#Australia: Nine million #Optus customers have details stolen

source: https://www.6pr.com.au/nine-million-optus-customers-have-details-stolen/

Optus customers are being urged to monitor their phones for suspicious activity, after a major data breach.

#Hacking the #PS4 / #PS5 through the #PS2 #Emulator

source: https://cturt.github.io/mast1c0re.html

Having #JIT privilege means that fully compromising the emulator, including the #compiler co-process, would grant the ability to run fully arbitrary native code (not just ROP) on the PS4/PS5 without the need for a kernel exploit. This would be especially convenient on the PS5 because the newly introduced hypervisor enforces that code pages (both userland and kernel) are not readable, and I don't have the patience to try to write a blind kernel #exploit again as I did when I ported BadIRET to the PS4 without a #kernel dump.

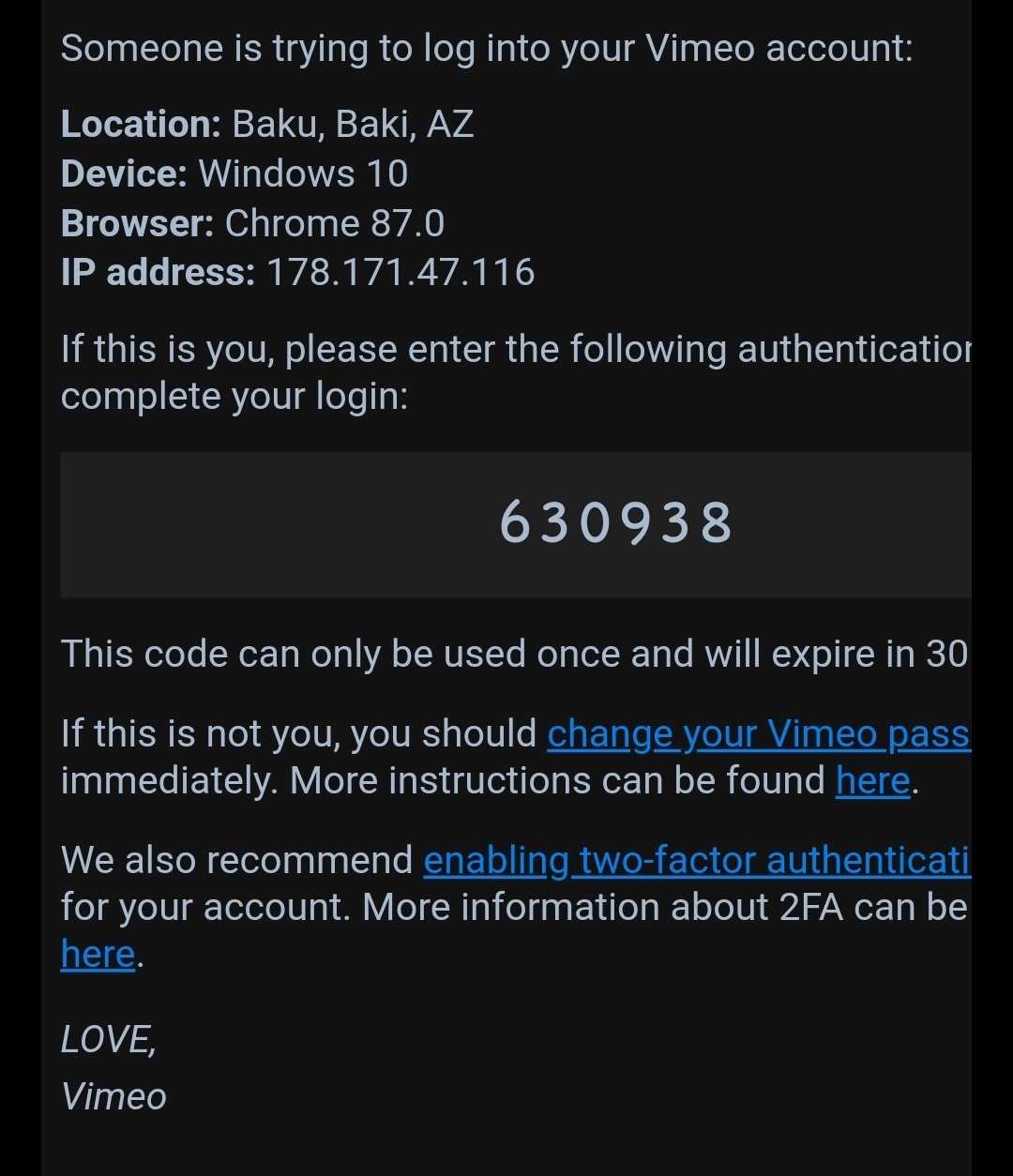

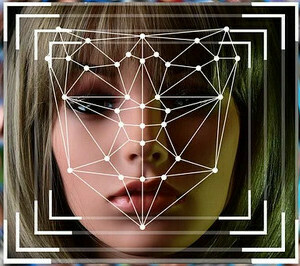

15.08.2022 Das Video-Ident Verfahren ist kaputt

Eine Scheinsicherheit wird vorgegaukelt

Seit 2001 überschlagen sich die Regierungen der westlichen Staaten mit sogenannten "Sicherheitsgesetzen", die den "Terrorismus" abwehren sollen. Praktisch gehr es meistens um eine vollständigere Überwachung ihrer Bürger.

Seit fast 2 Jahren nehmen die Angebote für das Video-ident-Verfahren zu. Dabei wird zur Erteilung einer Kreditkarte oder bei Eröffnung eines Bankkontos verlangt, dass der Antragsteller seinen Ausweis oder Pass einscannt oder vor die Kamera hält und sich dann selbst vor die Kamera setzt.

Eine "intelligente" Software soll dann feststellen, dass Bild und Person identisch sind. Dieses Verfahren wurde auch seit einem Jahr für die Eröffnung einer elektronischen Patientenakte angewendet.

Nun hat der Chaos Computer Club (CCC) nachweisen können, dass man dieses Verfahren "mit Open-Source-Software sowie ein bisschen roter Aquarellfarbe" austricksen kann. Nach einer Mitteilung des Chaos Computer Club war es möglich verschiedenen Video-Ident-Verfahren zu täuschen.

Die Gematik als Betreiber der Infrastruktur im Gesundheitswesen hat daraufhin dieses Identifikationsverfahren eingestellt. Das war vernünftig und logisch. Doch was ist mit den anderen Anwender, vor allem den Banken?

Anfragen von netzpolitik.org an die Aufsichtsbehörden, ob auch ein Verbot von Video-Ident in Erwägung gezogen wird, brachten lediglich die Antwort:

"Hinweise auf Sicherheitsprobleme oder Schwachstellen in Bezug auf das Identifizierungsverfahren nehmen wir sehr ernst und überprüfen diese."

Mit dieser Antowrt sind sich Bundesnetzagentur (BNetzA) und die Bundesanstalt für Finanzdienstleistungsaufsicht (Bafin) einig aber ein für die Sicherheit der Nutzer notwendiges Verbot dieses unsicheren Verfahrens ist bisher nicht erfolgt. Dabei könnte das vom BSI empholene und bisher(!) sichere Verfahren mittels der Online-Ausweisfunktion des Personalausweises mit einem Verbot von Video-Ident sogar gepusht werden.

PS. „Rohrkrepierer“ nennt der CCC die Online-Ausweisfunktion des Personalausweises weil kaum jemand sie nutzt ... Selbst der Aktivierungszwang der eID-Funktion vor mehr als einem Jahr hat nicht den Durchbruch gebracht.

Mehr dazu bei https://netzpolitik.org/2022/video-ident-eingestuerzte-brueckentechnologie/

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3p9

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8113-20220815-das-video-ident-verfahren-ist-kaputt.htm

Link im Tor-Netzwerk: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/8113-20220815-das-video-ident-verfahren-ist-kaputt.htm

Tags: #Video-IdentVerfahren #Scheinsicherheit #CCC #Hack #Verbraucherdatenschutz #Datenschutz #Datensicherheit #Datenpannen #Datenskandale #ePerso #eID-Funktion #eGK #ePA #Banken #Kreditkarten

The Hacking of #Starlink Terminals Has Begun

source: https://www.wired.com/story/starlink-internet-dish-hack/

Today, Lennert Wouters, a #security researcher at the Belgian university KU Leuven, will reveal one of the first security breakdowns of Starlink’s user terminals, the satellite dishes (dubbed Dishy McFlatface) that are positioned on people’s homes and buildings. At the #BlackHat security conference in Las Vegas, Wouters will detail how a series of #hardware vulnerabilities allow attackers to access the Starlink system and run custom code on the devices.

#internet #news #hack #hacker #vulnerability #software #infrastructure

Attackers Move Quickly to #Exploit High-Profile #ZeroDays

source: https://unit42.paloaltonetworks.com/incident-response-report/

The 2021 Attack Surface Management Threat Report found that attackers typically start scanning for vulnerabilities within 15 minutes of a #CVE being announced.

#software #scan #vulnerability #bug #problem #security #hack #cybercrime #news #internet #danger #update #attack #technology

This will Disturb You | #NostalgiaNerd

#MaxHeadroom was a #legendary #AI #character from the 80s. In 1987 however, a somewhat more #controversial version of him appeared on Chicago TV at 9:14pm. Rather than a comedic and exaggerated host, this version was a weirdly unsettling #hijacker, and the #incident became known as the Max Headroom Incident. This #hack/ #hijack/ #intrusion is something that has fascinated me for years, so here, I decided to cover the whole debacle.

Timings;

0:00-01:32 Introduction

01:32-05:45 Max Headroom

05:45-07:03 Munk Pack

07:03-13:56 The Evening's Events

13:56-21:09 Understanding the #Hacks

21:09-29:56 The Content of the Hacks

29:56-34:05 What can we determine?

34:05-40:27 Anecdotal Evidence

40:27-43:21 Wrapping Up

43:21-44:21 Credits and Extra Scene

https://www.youtube.com/watch?v=NOyTElTlh80

#CosmicStrand #UEFI #malware found in #Gigabyte, #ASUS motherboards

Researchers at #cybersecurity company #Kaspersky called it CosmicStrand but an earlier variant of the threat was discovered by malware analysts at #Qihoo360, who named it #Spy Shadow #Trojan.

We discovered the Red #Unlock technique that allows extracting #Intel Atom #Microcode

source: https://github.com/chip-red-pill/MicrocodeDecryptor

List of Supported CPUs: https://github.com/chip-red-pill/MicrocodeDecryptor#list-of-supported-cpus=