[l] Die Zeiten sind hart. Da braucht man ab und zu mal Aufmunterung. So einen richtigen Bauchlacher.

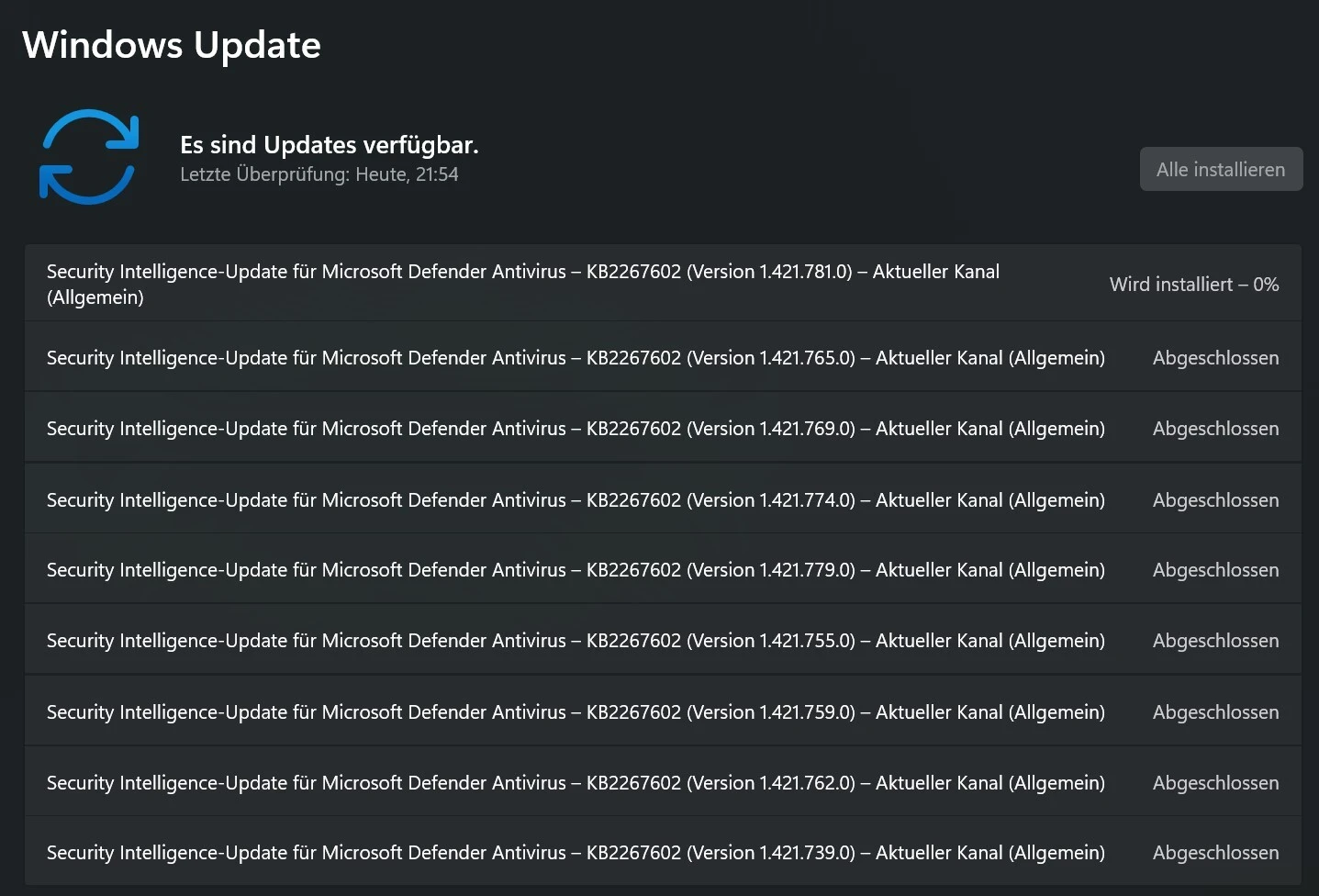

Hier ist einer:

Die Welt, wie wir sie kennen, befindet sich auch sicherheitspolitisch im Umbruch. Die SPD als größte Volkspartei und größte Regierungsfraktion muss hierauf die richtigen Antworten geben.

Ja, meine Damen und Herren. Richtig gelesen. Die halten sich für a) eine Volkspartei und b) die größte Volkspartei. Das ist die Partei, die bei der Sonntagsfrage nicht mal die Hälfte der CDU einfährt. Die Partei, die in Thüringen gerade 7,8% gekriegt hat. Und da sind die Nichtwähler noch gar nicht berücksichtigt! Mit Nichtwählern wären die nur knapp über die 5%-Hürde gekommen.

Der Rest von dem Papier ist leider weniger schön. Da tut die SPD mal wieder SPD-Dinge.

Sicherheit stärken – unsere freie Gesellschaft verteidigen

Und wie verteidigt man am besten eine freie Gesellschaft? Indem man sie abschafft! Dann kann sie niemand anderes mehr zerstören!

Besonders geil:

Umfassende und gerechte Kriminalpolitik

Das finde ich eine wunderbare Wortschöpfung für die Politik der SPD. Kriminalpolitik. Die Partei, der schon zweimal die Vorratsdatenspeicherung gerichtlich als Verfassungsbruch weggenommen werden musste, fordern sie jetzt wieder. Die Partei der Chatkontrolle, Staatstrojaner, anlassloser Personenkontrolle und immer und immer mehr Befugnissen für Unterdrückungsbehörden. Das passt wirklich perfekt. Die betreiben Kriminalpolitik.

Sehr geil auch:

Dabei sind die Schäden, die Opfer und Geschädigte durch nicht verhinderte Kriminalität erleiden, ebenso wichtig wie gesamtgesellschaftliche und volkswirtschaftliche Kosten, insbesondere durch organisierte Steuerkriminalität. In der Regel gilt: Kriminalität kostet mehr als Kriminalitätsbekämpfung.

Die Cum-Ex-Partei, die Cum-Ex-Olaf zum Kanzler machte, die erzählen uns jetzt was von der Bekämpfung organisierter Steuerkriminalität! Kannste dir gar nicht ausdenken!

Das ganze Dokument ist ein einziger Schenkelklopfer. Hier ist noch einer:

Wir stehen für eine umfassende, evidenzbasierte Kriminalpolitik.

Ich klär mal kurz auf, was mit evidenzbasierter Kriminalipolitik gemeint ist. Wenn es Evidenz gibt, dass man ein paar abgehalfterten SPD-Parteileichen ein Renten-Zubrot in irgendeiner neu geschaffenen überflüssigen Behörde verschaffen kann, dann macht man schnell ein paar neue überflüssige Behörden auf!

eine neue interdisziplinäre, unabhängige Bundesakademie für Prävention und Kriminalwissenschaften dienen

Bestimmt reiner Zufall, dass da lauter abgewählte SPD-Politiker im Weg rumsitzen werden.

Aber kein SPD-Geschwurbel wäre komplett ohne Beschwörung des Teufels:

Neben mittlerweile alltäglichen Cyberattacken fordert uns vor allem Desinformation.

Nein, damit meinen sie nicht Desinformationen wie "wenn wir die Klingenlänge auf 6cm begrenzen, gibt es weniger Messerangriffe". Nicht doch!

Hybride Bedrohungen durch fremde Mächte und illiberale Kräfte zielen auf die Fundamente unserer liberalen Gesellschaftsordnung.

Das werden viele Jüngere von euch gar nicht mehr wissen: liberal kommt von Freiheit. Die Freiheit, die die SPD seit Jahrzehnten systematisch plattmacht, mit immer neuen Bullshit-Gesetzen wie "Hackertoolverbot" und "Anscheins-Jugendpornographie" und "Leistungsschutzrecht". Wenn du wirklich sicher gehen willst, dass keine Freiheit übrig bleibt, dann wählst du SPD.

Und DIE haben die STIRN, uns jetzt hier was von illiberalen Kräften zu erzählen! Unfassbar.

Aber warte, zu Desinformation haben sie noch gar keine neue Behörde gegründet! Da stimmt doch was nicht? Keine Sorge!

In einer Task Force zur wehrhaften Demokratie im Digitalzeitalter sollten ganzheitliche Maßnahmen erarbeitet werden. Dies mit dem Ziel, Plattformen weitergehender und systemischer zu regulieren, Medien- und Quellenkompetenz auszubilden und zur Durchsetzung des bestehenden europäischen Rechts Qualitätsjournalismus und öffentlich-rechtlichen Rundfunk zu fördern sowie Desinformationskampagnen aus

dem In- und Ausland zu erkennen

Was als Taskforce startet, wird ganz schnell zu einer neuen überflüssigen Behörde für abgewählte SPD-Luschen. das ist so sicher wie das Amen in der Kirche.

Hier braucht man aber auch noch mal einen Dekoder. Medienkompetenz will da niemand ausbilden. Die SPD ist schließlich selber im Verlagsgeschäft. Das LETZTE, was die wollen, ist dass die Leute Medienkompetenz entwickeln. Dann verdienen die ja nichts mehr.Mit Quellenkompetenz meinen die: SPD-freundliche Quellen wie die Tagesschau sind vertrauenswürdig, der Rest nicht. Qualitätsjournalismus würden die nicht erkennen, wenn er ihnen auf den Fuß fiele.Sehr geil an der Stelle der freundliche Wink an die AfD: sie wollen "Qualitätsjournalismus und öffentlich-rechtlichen Rundfunk" fördern. Letzteren zählen sie also nicht zu Qualitätsjournalismus. Einmal mit Profis arbeiten, sage ich dir. Elende Vollversager.Ich erspare euch mal den Rest, wo sie ihre schon zweimal wegen mangelnder Verhältnismäßigkeit gerichtlich kassierte Vorratsdatenspeicherung schon wieder zu bewerben, und zwar unter dem Label der Verhältnismäßigkeit. Diesmal aber wirklich!1!! Außerdem natürlich "effektiv" (was bereits wissenschaftlich untersucht wurde und nicht stimmt) und "passgenau". Passt genau in den Geldbeutel der SPD, das Schmiergeld der Lobbyisten!

#fefebot #einmalmitprofisarbeiten #afd #spd #cdu #trojaner